iptables基本操作

引言

从Cent7以后,iptables服务的启动脚本已被忽略。请使用firewalld来取代iptables服务。

在RHEL7里,默认是使用firewalld来管理netfilter子系统,不过底层调用的命令仍然是iptables。

firewalld是iptables的前端控制器,用于实现持久的网络流量规则。它提供命令行和图形界面。

firewalld 与 iptables的比较:

- firewalld可以动态修改单条规则,动态管理规则集,允许更新规则而不破坏现有会话和连接。而iptables,在修改了规则后必须得全部刷新才可以生效;

- firewalld使用区域和服务而不是链式规则;

firewalld默认是拒绝的,需要设置以后才能放行。而iptables默认是允许的,需要拒绝的才去限制;- firewalld自身并不具备防火墙的功能,而是和iptables一样需要通过内核的netfilter来实现。也就是说,firewalld和iptables一样,它们的作用都用于维护规则,而真正使用规则干活的是内核的netfilter。只不过firewalld和iptables的结果以及使用方法不一样!

firewalld是iptables的一个封装,可以让你更容易地管理iptables规则。它并不是iptables的替代品,虽然iptables命令仍可用于firewalld,但建议firewalld时仅使用firewalld命令。

一、 安装

1.1 关闭 firewalld

systemctr disable firewalld systemctl stop firewalld

1.2 安装 iptalbes

yum install iptables iptables-services

1.3 启用 iptables

systemctl enable iptablessystemctl start iptables

1.4 备份 iptables

cp /etc/sysconfig/iptables /etc/sysconfig/iptables-backup

二、 相关实例

2.1 查看当前规则

iptables -L -n -v --line-number

2.2 和详细内容(包含流量统计)

iptables -nvL --line-number

2.3 放行某个端口

iptables -I INPUT -p tcp --dport 80 -j ACCEPT iptables -A OUTPUT -p tcp --sport 80 -j ACCEPT

2.4 允许某网段访问特定端口

iptables -I INPUT -s 192.168.1.0/24 -p tcp --dport 80 -j ACCEPT

2.5 删除某条规则

iptables -D INPUT 1 iptables -D FORWARD 1

2.6 指定某段ip地址

iptables -I INPUT -p tcp --dport 80 -j DROPiptables - I INPUT -m iprange --src-range 192.168.1.200-192.168.1-210 -p tcp --dport 80 -j ACCEPT

2.7 修改某条规则

iptables -R INPUT 5 -p tcp --dport 36878 -j ACCEPT

2.8 设置默认策略

iptables -P INPUT DROPiptables -P NAT REJECTiptables -P OUTPUT ACCEPT

保存更改

iptables-save

iptables-save > /etc/sysconfig/iptables

iptables-save > /etc/iptables/rule.v4

暂时更新到这….

2022/2/17

三、 nat转发

3.1 端口转发

192.168.1.7:7410 —> 192.168.1.160:9200iptables -t nat -A PREROUTING -d 192.168.1.7/32 -p tcp --dport 7410 -j DNAT --to-destination 192.168.1.160:9200iptables -t nat -A POSTROUTING -d 192.168.1.160/32 -p tcp --dport 9200 -j SNAT --to-source 192.168.1.7

3.2 删除nat中的规则

iptables -t nat -D POSTROUTING 6iptables -t nat -D PREROUTING 1

四、 iptables自定义链

4.1 创建一条自定义链

iptables -t filter -N es_white_list

4.2 自定义链的规则

iptables -I es_white_list -j DROP |

4.3 将自定义链的规则应用到某个端口

iptables -I INPUT -p tcp --dport 9200 -j es_white_list |

4.1 + 4.2 + 4.3 –> 创建白名单es_white_list 只有白名单里的ip地址可以访问该主机的9200和9200端口.

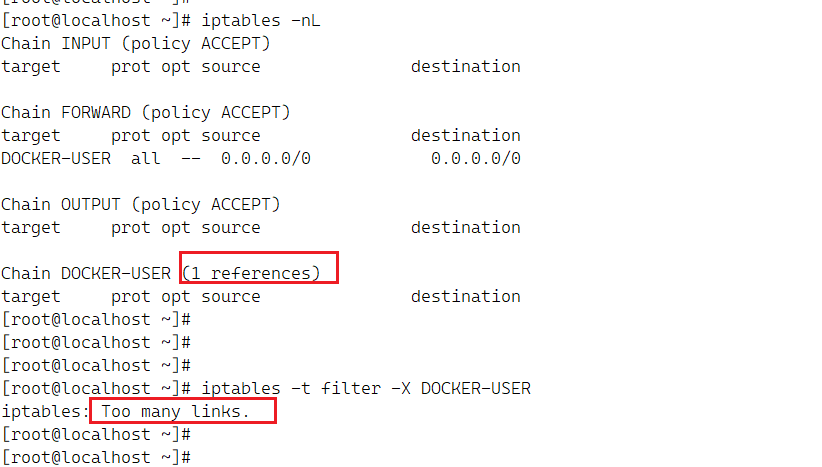

五、 iptables删除自定义链

5.1 清空链white_list里的规则

iptables -t filter -F white_list

5.2 删除链white_list

iptables -t filter -X white_list

报错: iptables: Too many links.

原因: 该链仍在被使用, 删除使用该链的规则

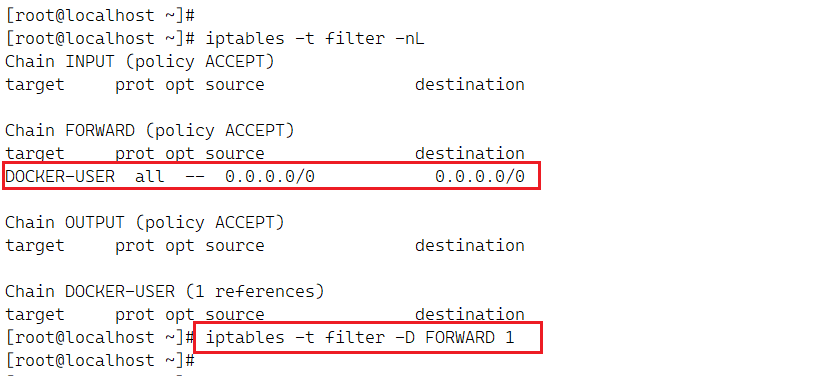

删除引用DOCKER-USER的规则iptables -t filter -D FORWARD 1

六、 重置所有规则

使用这些命令刷新和重置 iptables 到默认状态:

iptables -F |

七、 初始状态

适用于CentOS 7# sample configuration for iptables service |

firewalld 转发

注意: 本地转发本地使用ip不要使用127.0.0.1或者localhost

本机 1634–>443 为例

firewall-cmd --permanent --add-forward-port=port=1634:proto=tcp:toport=443:toaddr=10.10.20.155firewall-cmd --permanent --add-forward-port=port=1634:proto=tcp:toport=443:toaddr=127.0.0.1

Ubuntu/Debian中的iptables

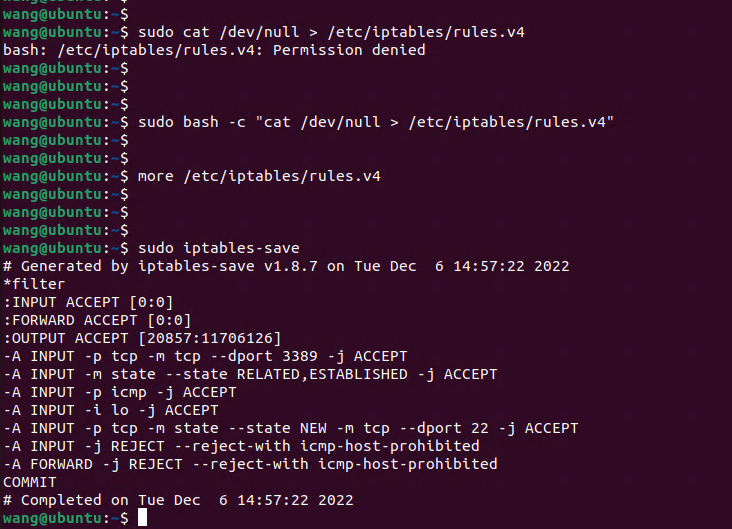

在Debian/Ubuntu中使用iptables添加了规则, 即使使用iptables-save保存了规则也会在系统重启后失效.

或者使用iptables-save保存到文件, 然后系统重启后执行iptables-restore恢复规则.

iptables-persistent 应运而生, 更好的iptables持久化方案.

安装之后其配置文件如下: /etc/iptables/rules.v4 /etc/iptables/rules.v6

区别于CentOS中的 /etc/sysconfig/iptables

Debian/Ubuntu下清空/etc/iptables/rules.v4文件内容, 不会影响已有规则, 甚至systemctl stop iptables也不会影响

CentOS下清空 /etc/sysconfig/iptables 或者systemctl stop iptables相当于关闭防火墙